獨家/鴻海布局電動車小金雞FIT遭駭客入侵 暗網6截圖藏玄機

民視新聞/蘇恩民報導

鴻海集團香港上市公司鴻騰精密科技(FIT)驚傳遭駭客入侵,勒索軟體集團INC Ransom在暗網公布一篇貼文,點名鴻騰精密成為最新受害企業,並附上6張截圖,顯示駭客已入侵企業身分與帳號管理的核心區域,且與台灣節點高度相關。對此,鴻騰精密已在香港發布重訊,證實集團資訊系統遭入侵,導致部分伺服器受攻擊,經啟動緊急應變機制,營運已全面恢復。

鴻騰精密是鴻海集團小金雞,2017年於香港掛牌上市,為全球連接解決方案市場領導者,以製造連接器產品為主要核心,近年積極布局電動車市場,今年9月27日在台北盛大舉辦FIT科技日,董事長盧松青不僅大秀電動車、自動駕駛與智慧城市科技,還請來身兼鴻騰在沙烏地合資公司Smart Mobility執行長的中東王子到場致詞,瞄準中東能源轉型所帶來的龐大電動車新商機,沒想到隨即被駭客集團盯上。

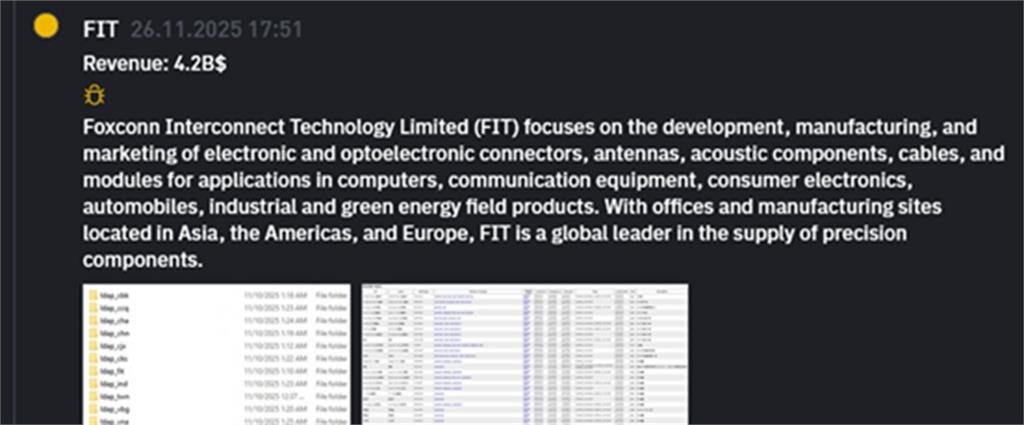

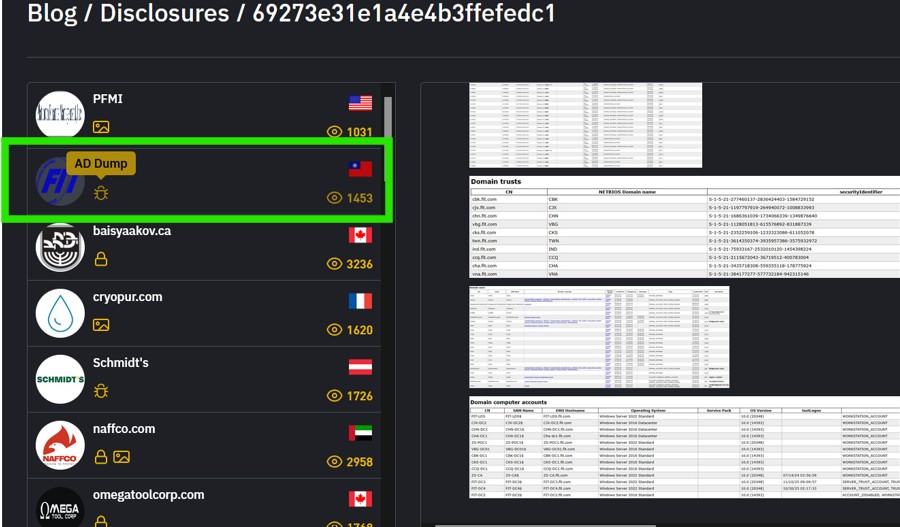

11月27日勒索軟體集團INC Ransom在暗網點名鴻騰精密(FIT)成為最新受害企業,並附上6張入侵證據截圖,其中一張清楚可見一個名為「ldap_twn」的資料夾,且INC Ransom還在貼文中暗示已成功取得AD Dump。

資安專家指出,對一般人來說,「ldap_twn」可能只是一個檔名,但看在資安人員眼中,它代表攻擊者已經觸及企業身分與帳號管理的核心區域,且與台灣節點高度相關。

資安專家示警 駭客恐掌握整個跨國環境路徑

所謂AD Dump,就是將Active Directory中的所有帳號、群組、密碼雜湊、權限、伺服器階層與部門架構「一次匯出」,因為AD在企業中的腳色,類似身分管理大腦、登入授權中心、或者伺服器與部門架構的總管,如果攻擊者取得AD Dump,就等於拿到企業內部完整身分地圖。

換句話說,光是勒索集團PO出「ldap_twn」資料夾截圖,就足以推測攻擊者至少看到與台灣節點相關的組織單位架構,且不是只能入侵一台伺服器的程度,而是可能掌握整個跨國環境的身分路徑。

駭客攻擊手法曝光 從VPN到全公司控制

INC Ransom自2023年7月開始活躍,曾公開宣稱可協助受害者支付贖金以保護聲譽。常用的攻擊模式包括利用未更新的VPN或弱密碼進入企業網路、使用被盜帳號橫向移動、使用工具進行網路探索、外洩資料或執行其他任務等,他們還曾透過FortiGate防火牆漏洞取得管理員權限,進而竊取AD帳號並取得Domain Administrator權限。

更令企業恐懼的是,INC Ransom不只竊密或破壞網路系統,還有一套完整的「心戰策略」,例如透過被害企業印表機自動列印勒索信、全公司電腦桌布自動換成「你們已被入侵」字幕、威脅外洩公司人員護照、身分證件、商業機密、財務文件等敏感資料,透過這種「心理攻擊」,讓企業無法輕忽事件嚴重性。

AD一旦外洩 恐讓台灣節點成為攻擊跳板

尤其FIT作為國際電子製造供應鏈重要節點,AD資料一但外洩,可能導致台灣節點成為後續攻擊其他工廠或子公司的跳板,其次,企業營運藍圖恐外流,包含帳號、權限、系統命名與伺服器分布,攻擊者可精準鎖定目標,另外,國際客戶也可能加強供應鏈稽核,包括要求MFA、加強權限管理、網段隔離,增加台灣製造業調整壓力。

台灣資訊安全協會監事鄭加海指出,這次攻擊事件顯示攻擊者已將企業身分系統視為攻入供應鏈最容易的入口,也凸顯台灣產業長期存在的3個問題:一、跨國、多廠區的AD架構複雜,就像拼接多年的城市地圖,漏洞百出。二、帳號與權限技術債累積多年,舊帳號、外包帳號、過度授權成為攻擊者最愛的破口。三、供應鏈與第三方控管較鬆散,外包商拿到的存取權限沒控管,恐淪為駭客攻擊的突破點。

為此,鄭加海給企業4項資安建議:一、全面盤點第三方與外包帳號,移除未使用、權限,過大的存取點。二、進行Active Directory安全性檢查,全面審視AD架構與帳號權限。三、系統從設計階段就納入安全(Security by Design),減少日後補洞成本。四、在AD放置誘餌帳號與假組織單位(OU),只要攻擊者觸及,欺敵誘捕(Deception)系統就會發出警報。