獨家/親俄駭客入侵台灣加油站 27分鐘「無痕滲透」影片曝光

民視新聞/蘇恩民報導

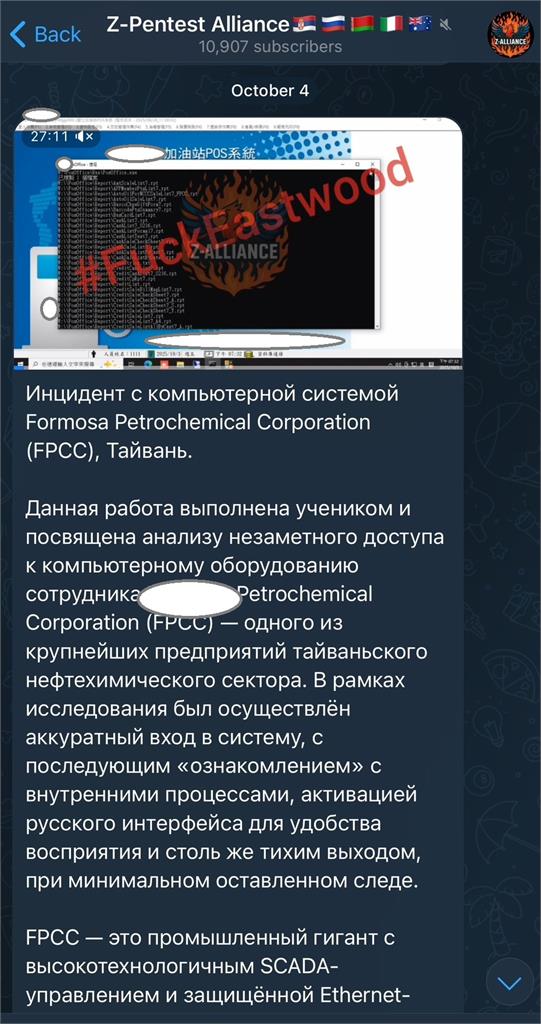

就在中秋連假的前一晚,親俄駭客組織Z-Pentest Alliance 悄悄對台灣能源體系下手。10 月 3 日晚間,親俄駭客組織在其Telegram頻道 上公開聲稱,成功入侵嘉義一家加油站的POS(銷售點)系統,並將此行動形容為「一次安靜而精準的滲透演習」。

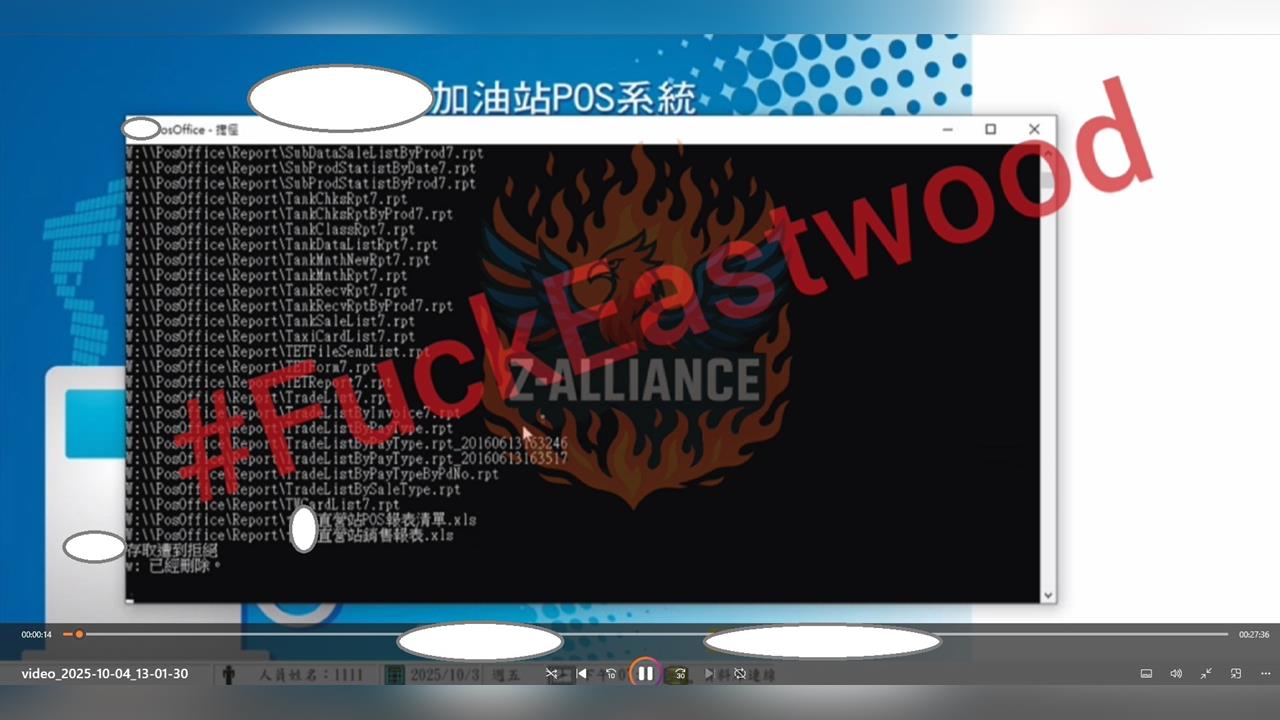

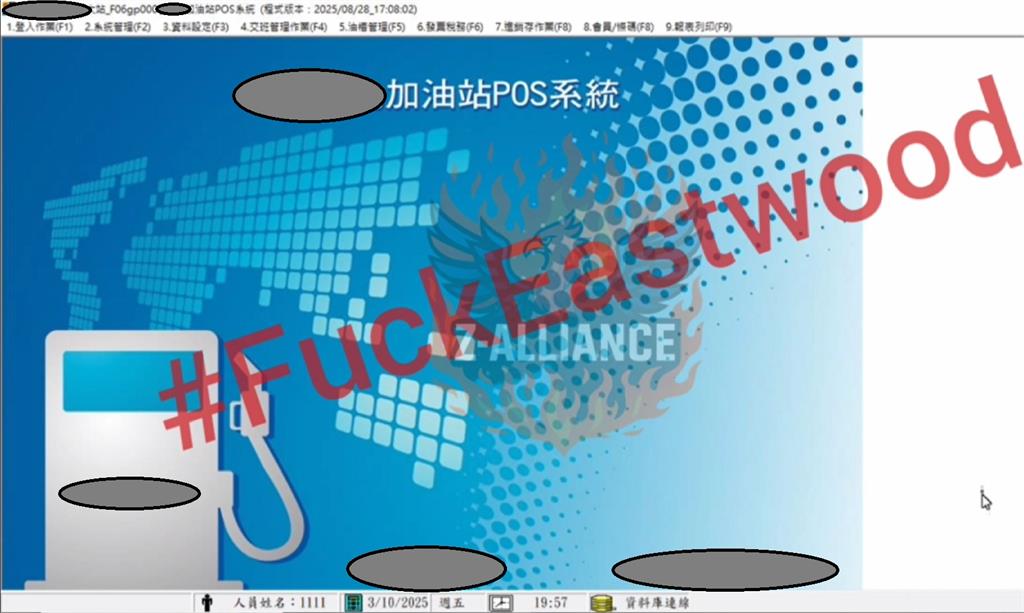

駭客同時上傳一段長達27分鐘影片,作為「技術展示」與入侵證據,內容疑似包含系統介面操作與網路環境的部分畫面,企圖藉此彰顯該組織實際控制能力。

這起事件雖未造成加油站營運中斷,但背後的象徵意義卻不容忽視——台灣關鍵基礎設施在全民放假之際,被當成國際駭客的練兵靶場。

「無聲進入、無痕退出」 駭客演習目的是偵察

根據駭客貼文內容,他們從一名內部員工的終端設備滲透進入 POS 系統,成功「熟悉內部運作流程」,甚至啟用俄文操作介面作為「紀念標記」。整起行動在不中斷服務的情況下完成,駭客自誇為「最乾淨的入侵示範」。

記者致電遭駭客入侵的加油站,站內人員表示不知道POS 系統遭駭客入侵,將立即請示總公司如何處置。事後加油站人員回覆:「總公司不接受採訪。」

駭客在貼文中指出,被入侵的加油站營運系統採用 SCADA(監控與資料擷取控制) 架構進行管理,並以封閉式乙太網路、雙網卡隔離及光纖環網冗餘設計確保穩定與安全。儘管如此,攻擊者仍聲稱成功突破防線,並誇耀其具備高度隱蔽與精準的滲透技術,足以在嚴密的工控環境中無聲進出。

資安專家分析,這正是典型的 「靜默入侵(Stealth Intrusion)」 手法──駭客不破壞、不勒索,而是觀察系統結構與防禦能力,進行潛在的長期偵察(Reconnaissance)。

防禦再嚴密也有縫 能源設施的「安全幻覺」

駭客組織Z-Pentest Alliance在2023年10月首次被安全研究機構辨識為一個新的駭客聯盟,可能源於塞爾維亞(Serbia),背景與親俄勢力有密切關係,主要攻擊能源(油、天然氣)、水務及其他屬於工控系統(ICS/SCADA/OT 系統控制流程)等關鍵基礎設施,攻擊動機通常混合政治與意識形態,藉此對抗西方國家、NATO勢力,同時也從暗網、黑市出售存取權限或零日漏洞營利。

資安專家指出,此次攻擊極有可能是親俄駭客針對台灣能源與工控體系的偵察性滲透行動,而非單純的技術展示。過去數月,Z-Pentest Alliance、NoName057、RipperSec 等組織皆多次發起對台網攻,標榜「#OpTaiwan」「#FuckEastwood」等行動,已從意識形態對抗,轉向實際滲透驗證。

專家警示:駭客不休假 防線不能鬆懈

資安公司竣盟科技總經理鄭加海表示:「這次事件的時間點特別令人警醒──在所有人準備放假時,駭客選擇行動,代表攻擊者深諳人性與防守節奏。而能源與工控系統若缺乏持續監測與即時預警,就會成為靜默攻擊的最佳目標。」他提出三點防禦重點:

1.落實零信任架構(Zero Trust Architecture),強化人員、設備與應用層的身分驗證與授權機制,降低內部橫向風險。

2.POS 系統與營運主網段隔離,防止橫向滲透。

3.導入誘捕與行為分析技術(Deception & Behavioral Analytics),建立主動防禦機制,及早偵測異常行為與潛伏威脅,提早識破靜默攻擊跡象。

資安危機:從「練兵」到「網戰」僅一步之遙

從俄文介面、低干擾滲透到挑釁性標語,這起嘉義加油站事件不僅是一次入侵,更是駭客對台灣關鍵設施的一次「能力展示」。專家警告,當駭客以「演習」為名、以台灣為靶,真正的戰場已不在邊界,而在每一台終端設備中。